OSINT: Wie Unternehmen von Open Source Intelligence profitieren können

Datum: 05.09.2023Autor: Fabian Mittermair, Head of Offensive Security @ CERTAINITY

Der Begriff OSINT steht für „Open Source Intelligence“ und bezeichnet das systematische Sammeln und Analysieren von frei verfügbaren Informationen. Zu diesen frei zugänglichen Informations-Quellen zählen beispielsweise Datenbanken, Social Media, (Dark-Net/Deep Web) Websites, Online-Blogs aber natürlich auch Offline-Inhalte wie beispielsweise Zeitschriften, Bücher oder Unternehmensflyer.

Der Einsatz von öffentlich verfügbaren Quellen zur Informationsgewinnung hat eine sehr lange Geschichte und wurde bereits vor über 100 Jahren von Geheimdiensten, Sicherheitsorganisationen und findigen Unternehmern genutzt, um einen Informations-Vorteil zu erlangen.

Mit der Etablierung des Internets und der globalen Vernetzung ist die Zahl der potenziell verfügbaren Informationsquellen explodiert. Durch die fortschreitende Digitalisierung und der leichten Verfügbarkeit von entsprechender Technologie können heute unvorstellbare Mengen an Informationen mit wenig Aufwand automatisiert verarbeitet werden. Unter diesen Bedingungen hat sich OSINT in den letzten 20 Jahren sehr stark weiterentwickelt. Die Nutzung von OSINT Daten war noch nie so einfach wie heute.

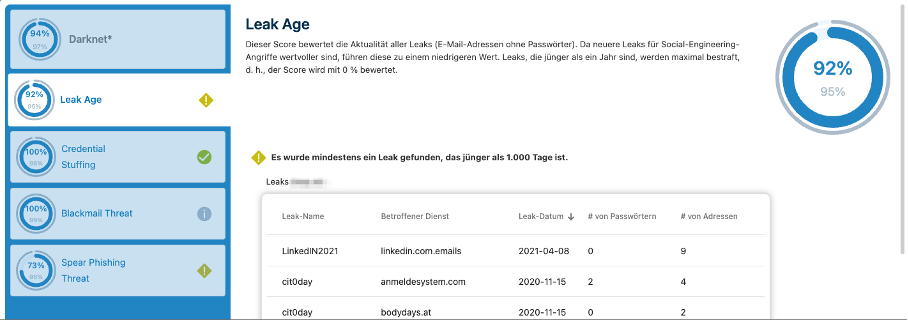

OSINT Analyse von Datenbank Leaks

Abgesehen von der missbräuchlichen Nutzung dieser Informationen für gezielte Angriffe auf Personen und Organisationen ist es möglich die Informationen zu nutzen, um eigene Sicherheitsrisiken und Bedrohungen vorab zu identifizieren und entsprechende Gegenmaßnahmen zu etablieren. Jeder CIO/CISO/IT Leiter sollte sich darüber informieren, welche frei verfügbaren Informationen über das eigene Unternehmen aufzufinden sind.

Welche Informationen beinhalten OSINT Daten?

Informationen, die im Zuge von OSINT gesammelt und verarbeitet werden beziehen sich in der Regel auf Personen und Organisationen. Dazu gehören personenbezogene Daten wie zum Beispiel Name, Wohnadresse, Geburtsdatum und Kontonummer aber auch persönliche Vorlieben, Hobbies und Verhaltensmuster. Bei Organisationen sind es typischerweise Organigramme, Mitarbeiterlisten, Finanz- und Strategie Informationen oder eben Informationen über die technische IT-Infrastruktur. Hierzu gehören IP-Adressen, Domains, eingesetzte Softwareversionen, VPN-Zugänge, DNS-Serverkonfigurationen, Backend-Logins oder sonstige IT-Plattformen.

Der wahre Wert von OSINT Informationen ergibt sich allerdings erst durch die Vernetzung der Daten und durch die Identifikation von Zusammenhängen. So können beispielsweise aus der Kombination vieler einzelner öffentlich verfügbaren Informationen geografische Bewegungsprofile von LKWs erstellt werden. Diese Informationen können dann in weiterer Folge die Lieferketten und Intervalle eines Unternehmens aufdecken. Aus diesen vernetzten Informationen kann dann wiederum die wahrscheinliche Business Strategie der Organisation abgeleitet werden. Dies ist nur ein Beispiel, zeigt jedoch gut wie groß das Potential von vernetzten Informationen sein kann.

Mit der Nutzung von OSINT die eigene Cyber Verteidigung stärken

Bei der Mehrheit der aktuell sichtbaren Cyberangriffe handelt es sich nicht um hochkomplexe und komplizierte Angriffe. Cyber-Kriminelle gehen gerne den Weg des geringsten Widerstandes und handeln opportunistisch. Auf der Suche nach „guten Chancen“ werden dabei systematisch verfügbare Informationsquellen (z.B. Passwort Leak Files, …) durchsucht und Netzwerkperimeter gescannt. Auf Basis dieser Informationen werden im Anschluss automatisierte Cyberangriffe lanciert, die trotz Ihrer scheinbaren Trivialität große Schäden verursachen können.

Darüber hinaus können OSINT Daten auch missbraucht werden, um Informationen über die Mitarbeiter einer Organisation zu sammeln. Öffentlich zugängliche soziale Netzwerke, Karriere-Websites oder andere öffentliche Quellen können dazu genutzt werden, um eine Liste der Mitarbeitenden einer Organisation zu erstellen, sowie um potenzielle Schwachstellen in Bezug auf Social Engineering Angriffe zu identifizieren.

Man sollte sich jedoch bewusst sein, dass es neben den Vorteilen auch einige Einschränkungen und Herausforderungen bei der Nutzung gibt. So kann die Datenqualität je nach Quelle und Methode stark variieren. Die gewonnen Informationen können beispielsweise unvollständig oder im schlimmsten Fall fehlerhaft sein. Dazu kann es bei der Verwendung bestimmter Informationen (z.B. Datenschutz) oder Techniken (z.B. illegale Beschaffungsmethode) zu ethischen und juristischen Herausforderungen kommen.

Für Unternehmen und Organisationen kann es sich daher durchaus lohnen diese Informationen selbst zu sichten und bekannte Quellen im Blick zu halten. Durch eine Reihe von – teilweise kostenlosen – Tools ist es heute einfach mit wenig Aufwand einen großen Teil der bekannten Quellen im Blick zu behalten. Durch die Nutzung von OSINT Daten ermöglichen es Unternehmen potenzielle Bedrohungen und Sicherheitslücken frühzeitig zu erkennen. Abgesehen von einfachen selbst durchgeführten Recherchen bieten Unternehmen wie CERTAINITY entsprechende Beratungsleistungen, um die Sicherheit der eigenen IT-Systeme nachhaltig zu erhöhen.

Fazit

Die Nutzung von OSINT ist nicht nur für Cyber-Kriminelle, sondern auch für Unternehmer und Sicherheits-Verantwortliche ein wertvolles Instrument und sollte Bestandteil einer nachhaltigen Cyber-Sicherheitsstrategie sein.

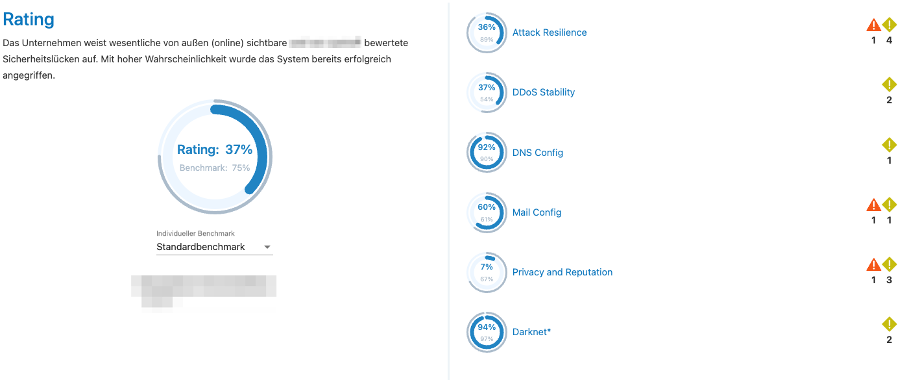

Screenshot der Ergebnisse einer automatisierten OSINT Analyse

Eine kurze OSINT Analyse zur eigenen Organisation kann wichtige Informationen zu Tage fördern und ist hilfreich bei der Auswahl der passenden Sicherheitsmaßnahmen. Die Nutzung sollte jedoch immer im Kontext mit weiteren Sicherheitsmaßnahmen und unter Berücksichtigung der entsprechenden Nachteile wie beispielsweise mangelnde Datenqualität gesehen werden. Um einen nachhaltigen Effekt durch die Nutzung der Informationen zu erzielen, empfiehlt es sich, durch regelmäßige Penetration Tests und Security Assessments die eigenen IT-Systeme zu testen. Auf diesen Wegen können potenzielle Sicherheitsprobleme nicht nur identifiziert sondern auch verifiziert werden. Diese Schritte sind notwendig, um im Nachgang die Behebung ebendieser in die Wege zu leiten und das Sicherheitsniveau nachweislich zu heben.

Sie möchten OSINT-Daten für Ihre eigene Cyber-Verteidigung verwenden? Treten Sie gerne mit den Experten von CERTAINITY in Kontakt um eine maßgeschneiderte Lösung zu erarbeiten und Ihre Organisation so gut wie möglich zu schützen. Gerne erstellen wir für Sie ein OSINT Profil und beraten Sie der Ableitung und Auswahl etwaiger Sicherheitsmaßnahmen.